Consejos de seguridad para soluciones en la nube

El concepto de seguridad evoluciona al ritmo de los cambios que suceden en las propias soluciones informáticas. Las soluciones en la nube, además de ofrecer una gran variedad de servicios (almacenamiento, backup, aplicaciones de oficina, alojamiento web, gestión de actividad financiera, de contactos, TPV…),

aportan mejoras en la seguridad respecto a las opciones tradicionales de almacenamiento en las propias empresas, aunque esto no significa que estén exentas de riesgo.

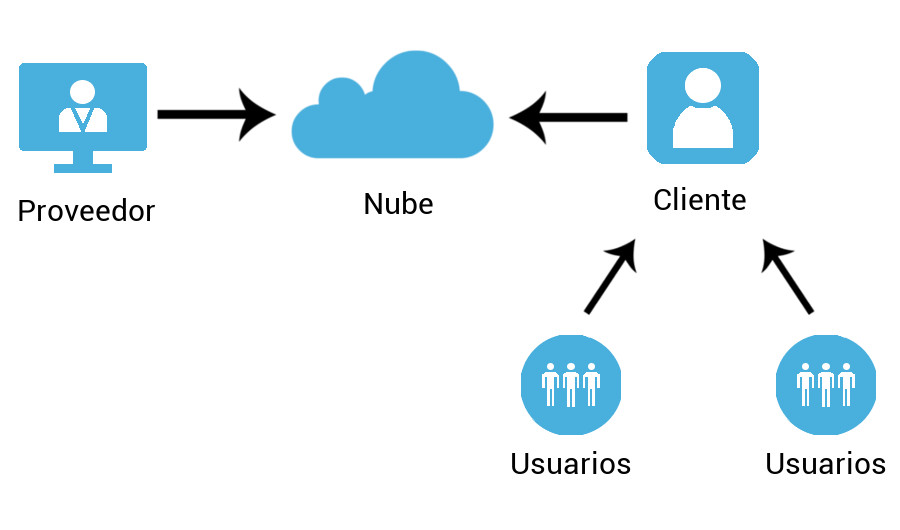

Con el uso de soluciones de cloud computing, la seguridad del sistema depende, en gran medida, de los proveedores de estos servicios en la nube. Para explicar mejor estos aspectos, comenzaremos definiendo los distintos agentes que participan en estos modelos de cloud computing.

- Proveedor de servicios en la nube: es la empresa que dispone de la infraestructura informática necesaria para hospedar los programas siguiendo el modelo de cloud computing.

- Cliente: es aquel que contrata los servicios en la nube (personas, organizaciones o empresa) para beneficiarse de las prestaciones por las que paga.

- Usuario: es la persona o el grupo de personas que utiliza las prestaciones de las soluciones. No tienen porqué ser necesariamente el cliente. Por ejemplo, dentro de una empresa, los usuarios finales son aquellos que utilizan las soluciones, sin haber pagado individualmente por ellas, sino haciendo uso como empleados de esa organización.

Los mecanismos de seguridad dependen del trabajo colaborativo entre los proveedores de servicios y los clientes. La responsabilidad recae en ambas partes y se recomienda trabajar conjuntamente para estar protegidos frente a posibles amenazas.

¿Qué medidas de seguridad deben seguir los proveedores de soluciones cloud?

La principal tarea de los proveedores de servicios en la nube se centra en impedir que las personas no autorizadas puedan tener acceso a los datos. Es muy importante mantener actualizadas las últimas versiones del software para hacer frente a las amenazas existentes en Internet. Por otro lado, como mecanismos para reforzar la seguridad, se emplea la virtualización y la segmentación de datos.

La virtualización es el proceso mediante el cual se ejecutan varias máquinas virtuales dentro de un único servidor, y cada una de ellas ejecuta un sistema operativo de forma aislada. Mediante un hipervirsor (aplicación) se controla qué plataforma de virtualización utilizar en cada caso y el espacio destinado para el uso de cada sistema operativo.

Por otro lado, la segmentación de datos puede explotarse como otro mecanismo de seguridad. Al estar los datos repartidos en distintos servidores o, incluso, en diferentes centros de datos, se consigue una seguridad extra frente a hipotéticos robos en las instalaciones del proveedor de servicios. Además, la segmentación de los datos ofrece la posibilidad de mantener copias de los datos en distintas localizaciones, de forma casi simultánea.

¿Y los clientes?

El cliente es también responsable de mantener el sistema operativo actualizado e instalar los nuevos parches de seguridad que vayan apareciendo. También es necesario mantener políticas de seguridad tradicionales: control de usuarios, borrar las cuentas de usuario que ya no se utilizan, o la revisión del software para comprobar que no tiene vulnerabilidades, entre otras.

Entre los mecanismos específicos por los que se puede optar destacan: el control perimetral, la criptografía y la gestión de logs.

- El control perimetral se lleva a cabo mediante la instalación y configuración de un firewall o cortafuegos. Es la aplicación informática encargada de monitorizar todas las comunicaciones que se realizan desde o hacia el equipo o la red y decide si las permite dependiendo de las reglas establecidas por el administrador del sistema. Para conseguir un nivel de seguridad superior, se recomienda la instalación y configuración de un Intrusion Detection System (o IDS). Se trata de una aplicación informática que permite y bloquea las conexiones, analizándolas para detectar si portan contenido peligroso para toda la red. Además, es capaz de categorizar las distintas amenazas e informar al administrador del sistema siguiendo una lista de reglas.

- La criptografía es otro mecanismo de protección que consiste en la codificación de los datos para evitar la comprensión de los mismos cuando no se conoce el mecanismo de cifrado. Hay distintos niveles de encriptado según el tipo de comunicación que se establezca: entre la red y los usuarios de la aplicación, las conexiones ente los propios administradores de la nube y la protección de datos en almacenamiento. Si algún usuario no autorizado intercepta los datos o tiene acceso al sistema de ficheros de la nube, no podrá interpretar el contenido alojado sin conocer la clave de cifrado.

- La gestión de logs (archivos de registro de eventos) es la única manera de comprobar la actividad informática, detectar incidentes y formular un plan de acción para evitar que vuelvan a suceder. El cliente debe almacenar y revisar todos los logs que estén bajo su responsabilidad. Por ejemplo: el registro de usuarios que acceden a una aplicación, la manipulación de los datos y ficheros de la máquina virtual, o el registro de conexiones potencialmente peligrosas detectadas por el IDS y por el cortafuegos. También se recomienda realizar copias de seguridad de estos logs e incluso almacenarlos en una máquina distinta, ya que si un atacante se hace con el control del sistema en la nube podría destruir los ficheros de registro y todas sus huellas.

Fuente: INCIBE – Instituto Nacional de Seguridad

¿Quieres saber más? En esta guía de INCIBE encontrarás mucha más información, así como los pasos que recomiendan para “dar el salto a la nube”. https://www.incibe.es/CERT/guias_estudios/guias/Guia_Cloud

En Tecon Soluciones Informáticas estamos homologados por Red.es como Proveedor de Soluciones Cloud a nivel nacional. ¿Quieres conocer más sobre nuestras soluciones de seguridad [VER página] o sobre la nube de Microsoft, Azure? [LEER artículo: ¿Qué es Microsoft Azure? ¿Cómo funciona?]

Dejar un comentario

¿Quieres unirte a la conversación?Siéntete libre de contribuir!